Las amenazas internas son peores de lo que crees

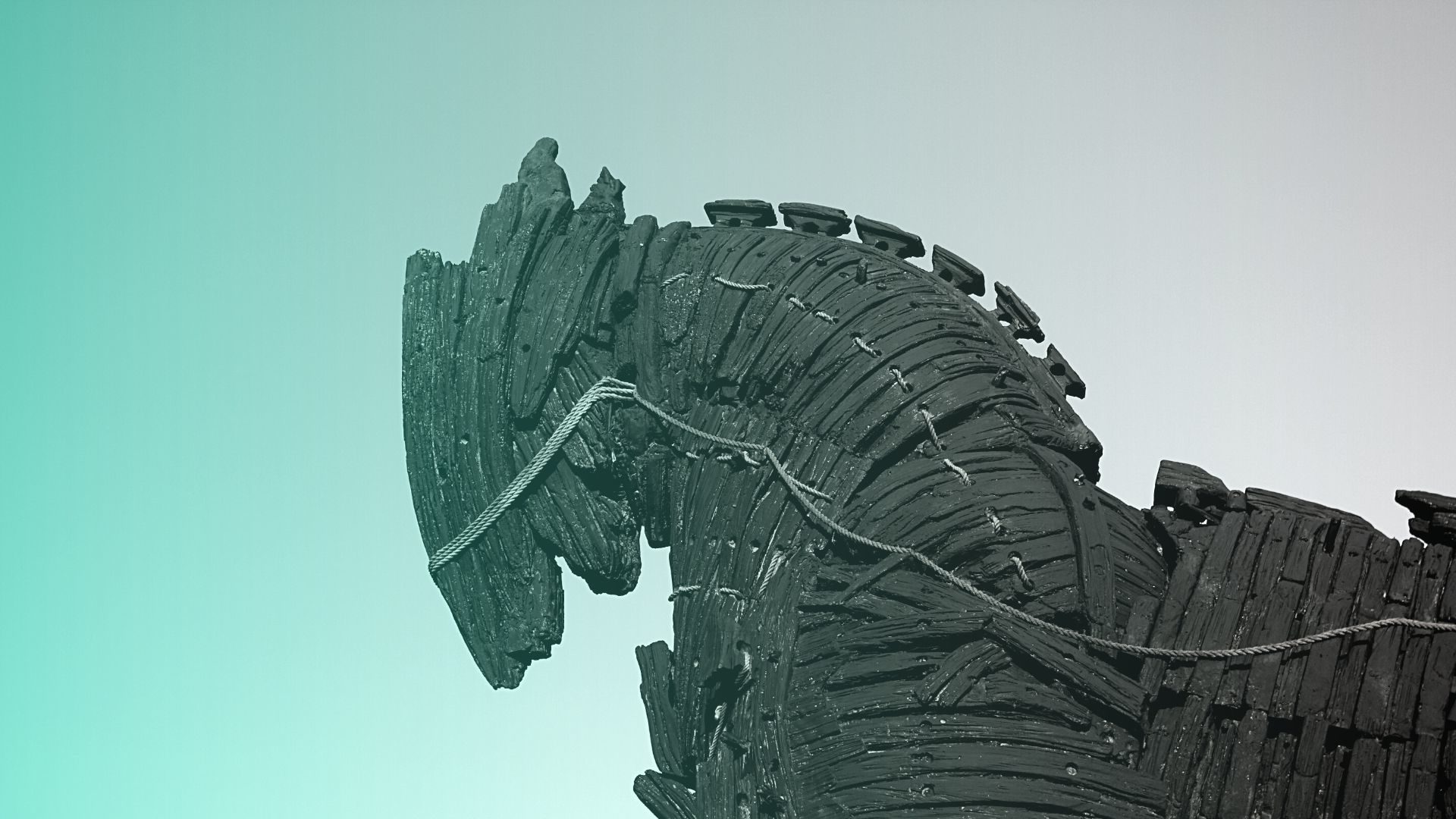

Los troyanos se dieron cuenta de que es mucho más fácil abrir una puerta desde dentro que intentar derribarla desde fuera, y en tu organización no es diferente. Los infiltrados pueden estar utilizando las mismas tácticas que los troyanos utilizaron hace años en tu organización hoy en día. En este artículo, exploraremos qué son las amenazas internas, por qué a menudo pasan desapercibidas y por qué deberías preocuparte.

Resumen de las amenazas internas

Como puede deducirse del nombre, las amenazas internas son riesgos de seguridad que provienen del interior de la organización. La palabra «insider» se refiere a cualquier individuo que tiene conocimiento íntimo, y o acceso, a los procesos del personal, las instalaciones o los sistemas de su organización, como las redes o los equipos.

Las amenazas internas son particularmente insidiosas debido a su naturaleza sigilosa; como dice el refrán «mantén a tus amigos cerca, y a tus enemigos más cerca». Este dicho es esencialmente el modus operandi del atacante interno (¡aunque como veremos pronto puede que ni siquiera sea malicioso!).

El perfil de los infiltrados

No todos los ataques internos son iguales, y como hemos señalado brevemente en la sección anterior, algunos ni siquiera son intencionados. En términos generales, se pueden dividir los ataques internos en dos categorías, los no intencionados y los intencionados.

Insiders no intencionados

Este tipo de atacantes no son conscientes de que pueden ser una amenaza interna. Generalmente, se derivan de un error humano. Un empleado o contratista que hace clic en un enlace de phishing malicioso (o incluso que se hace amigo de los malos actores sin darse cuenta, por ejemplo, a través de estafas sentimentales) dando a los atacantes externos acceso a bases de datos sensibles o bloqueando el sistema al instalar inadvertidamente un ransomware, entraría en esta categoría.

El segundo tipo de atacante involuntario es un empleado, contratista o proveedor negligente que conoce perfectamente las políticas y los procedimientos de seguridad, pero que decide ignorarlos, no por razones maliciosas, sino quizás por pereza o descuido.

Un estudio de IBM descubrió que sólo la negligencia de los internos cuesta a las empresas una media de 4,58 millones de dólares al año (los costes totales alcanzan los 11,5 millones de dólares), una tendencia que no hace más que aumentar con los años, con un crecimiento del 31% ya en los dos últimos años.

Insiders intencionales

El segundo tipo de atacante es el interno intencional o malicioso. Estos insiders son deliberados y selectivos, y utilizan su acceso privilegiado para lanzar cargas útiles de malware, ransomware, o directamente clonar y robar datos sensibles en sistemas clave.

El propósito de este atacante es obtener un beneficio personal o financiero. Puede provenir de un empleado descontento que se ha sentido tratado injustamente, o de un individuo que se une a la organización a propósito con la intención de causar daño.

Los resultados suelen ser de mayor alcance que los ataques externos, ya que la percepción de los ataques internos no es tan favorable, en el ámbito público, como la de los ataques externos (el daño a la reputación puede ser mayor cuando proviene de un interno).

Los infiltrados escapan al radar

Los riesgos internos son a menudo el aspecto más olvidado del análisis de amenazas de una organización, lo que significa que a menudo pueden pasar desapercibidos durante bastante tiempo. Esto se debe a dos razones:

- Creación de un entorno de desconfianza: Los troyanos no quisieron rechazar un regalo de los Aqueos, lo que inevitablemente condujo a su caída. En cierto modo, las organizaciones son similares, al comprometer recursos para luchar contra los infiltrados puede malinterpretarse como que la dirección no confía en los que contrata. Así que en lugar de construir un entorno de desconfianza «percibida», las amenazas internas se dejan al azar.

- Menor prioridad percibida frente a los ataques externos: Las violaciones de seguridad de gran envergadura a menudo implican titulares de grandes organizaciones que caen presas de ataques externos. Basta con pensar en el último ataque de ransomware que paralizó el Colonial Pipeline en Estados Unidos, que generó un interés masivo. El resultado de la inclinación de los medios de comunicación hacia los ataques externos a menudo hace que las organizaciones dediquen una cantidad desproporcionada de recursos a la seguridad perimetral, como el endurecimiento de los puntos finales, los cortafuegos de última generación, los HSM y una plétora de software antivirus.

Irónicamente, el ataque a Colonial Pipeline puede haber sido el resultado de un ataque interno no intencionado a través de la filtración de credenciales de los empleados. Pero como el ataque se centró en un ransomware creado por un grupo conocido como DarkSide, las organizaciones podrían no asociarlo con amenazas internas.

Por qué debes prestar atención a las amenazas internas

La naturaleza de las amenazas internas, junto con su naturaleza a menudo ignorada, es una receta para el desastre. Esta receta a menudo conduce a resultados que son más perjudiciales de lo que las organizaciones pueden pensar originalmente y a continuación encontrarás algunas razones para ello.

Facilidad de acceso

Quizás la razón más obvia de por qué las amenazas internas son tan dañinas es la facilidad de acceso que tiene el atacante a los sistemas sensibles (esto también se aplicaría a las violaciones no intencionadas).

Uno de los mayores retos a los que se enfrentan los atacantes cuando se produce una brecha en el exterior es eludir los sistemas de gestión de identidades y accesos. Además, las organizaciones más grandes y algunas PYMES tendrán algunos controles técnicos de seguridad como cortafuegos, puertos restringidos o protegidos, puntos finales reforzados y/o VPNs empresariales. Todos estos factores pueden suponer un reto lo suficientemente grande para los atacantes como para disuadirlos de intentarlo.

Sin embargo, explotar los activos internos, como las cuentas de personal o privilegiadas, hace mucho más fácil llegar a las bases de datos seguras que contienen datos sensibles o críticos para el negocio (de ahí el éxito de los ataques de phishing y el uso de credenciales robadas).

Por lo tanto, si bien hay que tomar las precauciones técnicas necesarias para mitigar las amenazas externas, los controles de seguridad de la organización deben trabajar en conjunto para detectar y limitar también las amenazas internas.

Cumplimiento y normativa

El entorno normativo de la ciberseguridad cambia constantemente para adaptarse a los cambios en el panorama de las amenazas, y las amenazas internas no han pasado desapercibidas. El sector más afectado por las amenazas internas, según un informe de IBM, es el de los servicios financieros.

Las lagunas en la arquitectura de seguridad han llevado al Consejo Federal de Examen de las Instituciones Financieras (FFIEC) a tomar medidas mediante la creación del grupo de trabajo sobre ciberseguridad e infraestructuras críticas (formado por organismos individuales del sector de los servicios financieros). El grupo de trabajo, y el marco posterior, tienen en cuenta la amenaza de los ataques internos y exigen al sector que tome medidas de prevención activa.

Sin embargo, esta no es la única normativa en marcha, ya que las regulaciones de infraestructuras críticas ya establecidas, como la norma de ciberseguridad NERC, exigen a los proveedores de energía a gran escala que tomen todas las precauciones necesarias para contrarrestar las amenazas a la seguridad (incluidas las amenazas internas).

Además, las regulaciones de privacidad orientadas al consumidor (como el GDPR y la CCPA) están exigiendo que se establezcan medidas tanto organizativas como técnicas para limitar los riesgos de privacidad asociados con el procesamiento de los datos personales de sus clientes.

Crecimiento explosivo del panorama de las amenazas internas

Hemos mencionado brevemente el aumento de los costes asociados a los ataques de información privilegiada, sin embargo, lo cierto es que la frecuencia de los ataques también está aumentando.

Desde 2018 ha habido un aumento del 47% en los incidentes de ataques internos, y aunque la mayoría provienen de un comportamiento negligente de los empleados, el robo de credenciales es el que más cuesta a las organizaciones (en torno a 2,7 millones de dólares por credenciales de cuentas privilegiadas).

Curiosamente, otro trabajo de investigación publicado ha analizado un número preocupantemente creciente de robos de portátiles dirigidos a las organizaciones. Esta investigación descubrió que cada año se roban alrededor de 600.000 portátiles en Estados Unidos, y que más del 80% de los casos son cometidos por empleados. De ese 80%, entre el 10 y el 15% tiene como objetivo específico la información sensible o crítica para la empresa que puede estar almacenada en los portátiles.

Estas espeluznantes estadísticas se agravan cuando el tiempo medio para contener una amenaza interna es de unos 77 días. Esto es tiempo suficiente para que los atacantes se infiltren en los sistemas de información vecinos, creando un escenario de violación en cascada.

Conclusión

Las amenazas externas reciben mucha atención por varias razones, mientras que las amenazas internas son menos interesantes para hablar en las noticias y son embarazosas para las organizaciones (de ahí que se encubran muchos ataques internos). El aumento de los costes y del número de incidentes debería hacer pensar en la necesidad de un plan de amenazas internas.

El aumento simultáneo del número de incidentes y de los costes no hace sino justificar la necesidad de tratar las amenazas internas con más atención. A ninguna empresa le gusta «airear los trapos sucios» y revelar cómo su propia gente es responsable de un daño tan importante, dejando a las noticias y al público sin saber lo graves que son realmente las amenazas internas. Las amenazas internas deben considerarse tan amenazantes como las externas, sólo que esas amenazas internas ya han traspasado todos sus muros de seguridad y sólo están esperando para ejecutarse.