Descripción de la solución CYREBRO

Bienvenido a CYREBRO

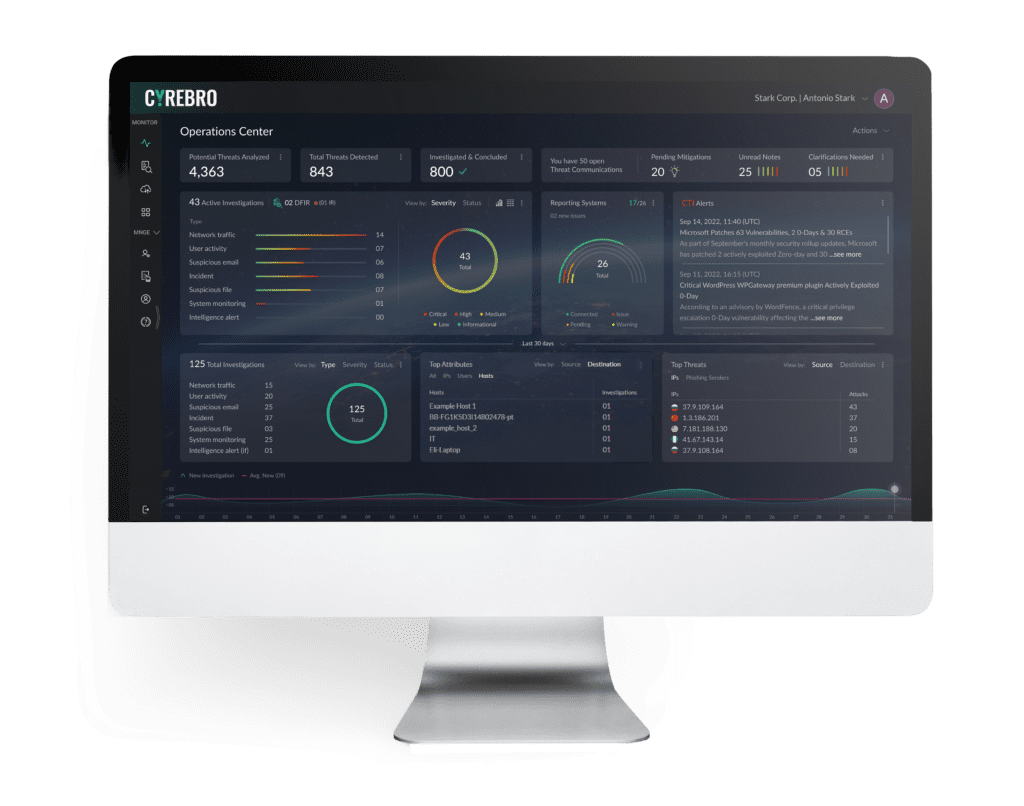

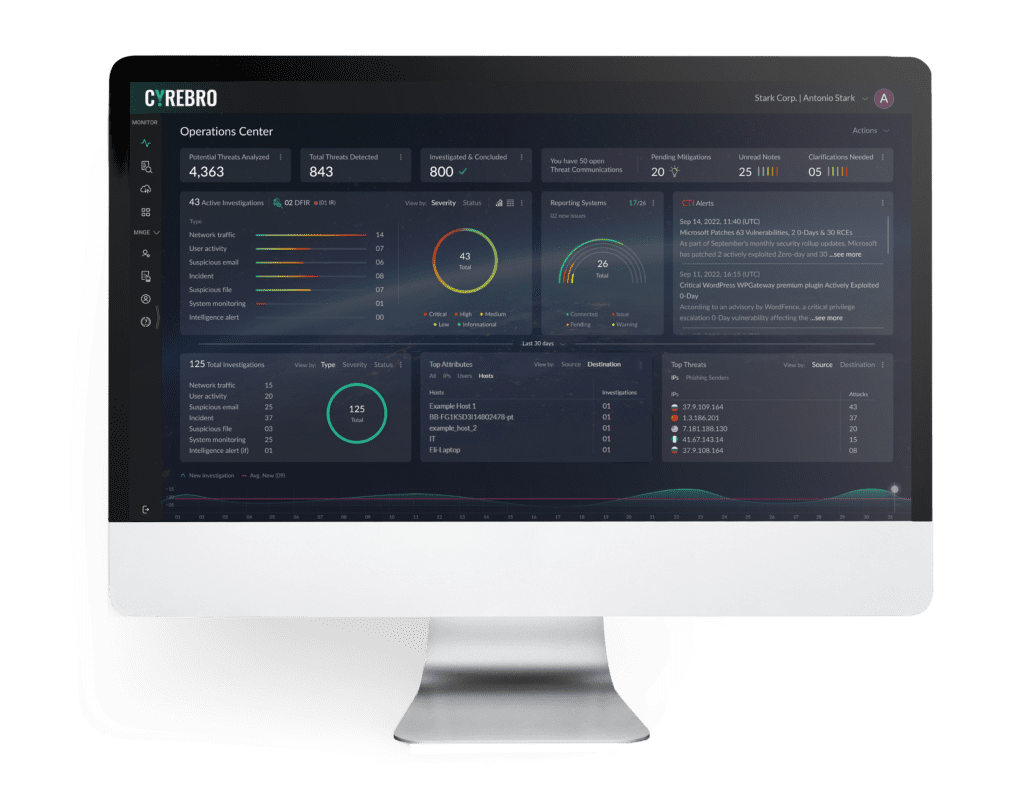

CYREBRO fue pionera en crear una infraestructura SOC (centro de operaciones de seguridad) gestionada en línea, para ofrecer ciberseguridad de nivel empresarial a empresas de todos los tamaños, garantizando una respuesta rápida y eficaz a las ciberamenazas. Los clientes finales se benefician de una infraestructura SOC completa y única en su clase, con funciones avanzadas 24/7/365, incluyendo inteligencia y búsqueda de amenazas, investigación forense y respuesta a incidentes.

Descripción General de la Solución

Con el fin de proporcionar una infraestructura SOC gestionada de última generación, CYREBRO utiliza los conocimientos y la experiencia de los ciberexpertos israelíes, así como la sabiduría de las masas, para desarrollar y aplicar la detección, la investigación y la respuesta basada en ML que constituye el “cerebro de CYREBRO”.

Todo ello a través de la Plataforma SOC en línea interactiva de CYREBRO. La Plataforma SOC integra todos sus registros de seguridad, red, infraestructura y nube en un comando central, y ofrece una visión clara y completa, así como medidas accionables en tiempo real para mitigar y remediar las ciberamenazas.

La Oferta

- Lago de datos y motor de correlación

- Más de 1.500 algoritmos de detección únicos y patentados, escritos, probados y ejecutados a lo largo de años de experiencia real en ciberoperaciones

- SIEM de última generación

- Capacidad de automatización y orquestación

- Investigación de ciberamenazasI

- nteligencia de ciberamenazas

- Recopilación de registros (logs) – ofrecemos integrando recopilación de registros en múltiples plataformas y entornos, abarcando cientos de los principales tipos de registros y sistemas de soporte

- Búsqueda proactiva de amenazas

- Validación y mejora de la ingesta de datos*

Además, CYREBRO empodera a los equipos de seguridad del cliente ofreciéndoles

24/7/365: - Capacidades avanzadas de supervisión e investigación

- Análisis forense digital y respuesta a incidentes

* *CYREBRO no ofrece soporte de integración “práctico”. Para cualquier requisito de integración, consulte la lista de “Integradores certificados CYREBRO”. Sólo los integradores oficiales y certificados recibirán el apoyo de CYREBRO Labs.

Capacidades del SOC

Detección Proactiva

-

Inteligencia de Amenazas

-

Investigacion Forense

Operaciones de Seguridad

-

Respuesta a incidentes

-

Optimización

Servicios Gestionados de detección y respuesta

-

Monitoreo Estratégico

-

Caza de Amenazas

Capacidades del SOC

Detección Proactiva

-

Inteligencia de Amenazas

-

Investigacion Forense

Operaciones de Seguridad

-

Respuesta a incidentes

-

Optimización

Servicios Gestionados de detección y respuesta

-

Monitoreo Estratégico

-

Caza de Amenazas

Operanciones De Seguridad

Supervisión y Detección Estratégica

El enfoque de CYREBRO para el monitoreo, la detección y respuesta se basa en el aprendizaje, la mejora y la evolución continua de nuestros algoritmos de detección. Esto implica la vigilancia constante y permanente de los activos, las redes y los sistemas

de las organizaciones, analizando en todo momento el panorama cambiante de las amenazas y comprendiendo los riesgos y sus casos de uso a escala global casi en tiempo real. Esto se lleva a cabo paralelamente a la adaptación constante a las alertas claras y relevantes. CYREBRO está diseñado específicamente para utilizar ML y expertos cibernéticos internos a través de millones de máquinas conectadas, con el fin de ayudar a los clientes a mitigar los riesgos de seguridad y gestionar eficazmente su infraestructura de seguridad.

El objetivo es ofrecer a la organización una visión clara, analítica y en tiempo real de su situación de seguridad, que le permita tomar decisiones informadas basadas en datos sobre la gestión de riesgos y la asignación de recursos

Optimización

Es el proceso de mejora continua de la eficacia y la eficiencia de la plataforma SOC de CYREBRO y consiste en afinar el sistema para garantizar que recopila los datos correctos, los analiza eficazmente y ofrece información procesable.

El objetivo de la optimización es mejorar la precisión y rapidez al detectar amenazas, reducir los falsos positivos y agilizar los tiempos de respuesta a incidentes.

Se trata de un proceso dinámico y continuo dentro del “cerebro CYREBRO”, basado en una combinación de funciones, estadísticas, correlaciones y tendencias ML con un equipo cibernético altamente calificado y experimentado.

La optimización incluye:

- Refinación de alertas / reglas: Al ajustar las reglas para las alertas, las organizaciones pueden reducir el número de falsos positivos generados y, al mismo tiempo, garantizar que no se pasen por alto eventos de seguridad importantes.

- Reducción del ruido: Al filtrar los datos innecesarios, como el tráfico benigno conocido o el ingreso de registro redundantes, CYREBRO puede centrarse en los eventos más relevantes para la seguridad.

- Aumento de la visibilidad de los datos: Mediante la recopilación y el análisis de una gama más amplia de datos sobre los eventos relevantes, desde los que están en la nube hasta los dispositivos.

- Automatización de la respuesta: Al automatizar los flujos de trabajo de respuesta a incidentes, CYREBRO reduce los tiempos de respuesta y mejora la eficiencia de los equipos.

- Ajuste y mantenimiento periódicos: incluyendo la actualización de las reglas de correlación, asegurando que la ingesta de datos esté de acuerdo con los parámetros adecuados para la ingesta de datos y el mantenimiento de los componentes de la infraestructura.

Detección Proactiva

Inteligencia sobre Amenazas

El papel de la inteligencia sobre amenazas dentro de CYREBRO es suministrar información relevante y procesable relacionada con las posibles amenazas a la seguridad, así como correlacionar constantemente los indicadores y las amenazas potenciales, dentro de cada tecnología relevante conectada a CYREBRO.5

Estas son las principales responsabilidades:

- Recopilación de los datos sobre amenazas: Recolección de información de diversas fuentes, como registros de seguridad internos, fuentes externas de inteligencia sobre amenazas e inteligencia de código abierto.

- Análisis de los datos sobre amenazas: Datos recopilados para identificar posibles amenazas, patrones de ataque e indicadores de compromiso (IOC).

- Amplificación de los datos sobre amenazas: Un proceso de enriquecimiento del conjunto de datos con el fin de añadir contexto, relevancia y elementos procesables para cada IOC.

- Compartir inteligencia de amenazas: CYREBRO comparte los informes de inteligencia sobre amenazas, alertas y avisos únicamente con los colaboradores dentro de CYREBRO, incluidos el equipo de respuesta a incidentes y los analistas de seguridad.

Búsqueda de Amenazas

El proceso de búsqueda de amenazas de CYREBRO adopta un enfoque proactivo para identificar posibles amenazas a la ciberseguridad, lo que implica la búsqueda de indicadores de compromiso (IOC) y otras actividades anómalas que, de otro modo, podrían pasar desapercibidas si se utilizaran medidas tradicionales.

Abarca la “sabiduría de las masas», las lecciones aprendidas, derivadas de casos pasados y presentes, junto con la vasta experiencia acumulada a lo largo de muchos años de actividad tanto en el sector privado como en el gubernamental.

El proceso de búsqueda de amenazas implica procesar grandes cantidades de datos de diversas fuentes. Dichos datos se analizan para identificar patrones, anomalías y posibles IOC que puedan indicar la presencia de una amenaza. Este proceso suele estar dirigido o guiado por analistas de seguridad calificados que conocen en profundidad el ciclo de vida de los ataques y sus métodos de operación.

Al identificar de forma proactiva las posibles amenazas a la seguridad, la búsqueda de amenazas de CYREBRO permite a las organizaciones responder con rapidez y eficacia a los incidentes, reduciendo el riesgo de pérdida de datos, daños económicos y daños a la reputación. También permite comprender en mayor profundidad el estado de su seguridad e identificar las áreas en las que pueden ser necesarias medidas de seguridad adicionales.

En resumen, la búsqueda de amenazas de CYREBRO proporciona un enfoque proactivo de la ciberseguridad que va más allá de las medidas de seguridad tradicionales, ayudando a garantizar que las amenazas potenciales sean identificadas y neutralizadas antes de que puedan causar daños.

Servicios Gestionados de Detección Y Respuesta

Respuesta a Incidentes

La respuesta a incidentes de CYREBRO ofrece a las organizaciones un enfoque estructurado y eficaz para gestionar los incidentes de seguridad. Nuestros equipos especializados de respuesta a incidentes, con experiencia a nivel estatal y privado, han resuelto cientos de casos en todo el mundo, muchos de ellos de gran complejidad. CYREBRO sigue un proceso bien definido que incluye la preparación, identificación, contención, análisis, erradicación y recuperación, con el fin de lograr resultados óptimos de manera rápida y fundamentada desde el punto de vista forense.

CYREBRO, previa consulta con el cliente, clasifica el incidente según su nivel de gravedad. Si procede, el equipo de IR establece y proporciona al cliente un protocolo de comunicaciones que limita las comunicaciones relacionadas con el incidente al grupo oportuno, estableciendo la clasificación adecuada de la documentación e incluyendo:

- La determinación, el desarrollo y la aplicación de una estrategia adecuada para responder al incidente

- CYREBRO guiará los esfuerzos para la investigación, contención y resolución del incidente

- La realización del análisis posterior al incidente

- La participación en el análisis y la resolución del incidente

- Facilitar la creación de procedimientos operativos

- La revisión y la actualización del IRP del cliente según sea necesario

En caso de estar frente a una amenaza inmediata, como un ciberataque en curso contra la organización, el equipo de respuesta está disponible las 24 horas del día, los 7 días

de la semana, para liderar el bloqueo, la contención y la resolución del incidente.

- Cada activación del equipo de IR incluye un informe “postmortem” completo y detallado sobre el incidente CYREBRO se encarga de la primera respuesta online y gestiona el incidente con el POC del cliente hasta la resolución del incidente

Análisis Forense Digital

El análisis forense digital de CYREBRO ofrece a las organizaciones un enfoque exhaustivo y eficaz para investigar y analizar las pruebas relacionadas con los incidentes de ciberseguridad. En el proceso, los expertos analistas forenses siguen un procedimiento riguroso que implica la adquisición, preservación, análisis y elaboración de informes estructurados desde el punto de vista forense.

En la fase de adquisición, CYREBRO utiliza herramientas y técnicas avanzadas para recopilar pruebas digitales de diversas fuentes, al tiempo que toma medidas para preservar la integridad de las pruebas con el fin de garantizar su admisibilidad ante los tribunales, en caso necesario.

Una vez obtenidas y almacenadas las pruebas, CYREBRO las analiza para determinar la causa y el alcance del incidente. Para ello, utiliza una serie de técnicas forenses, como el tallado de archivos, el análisis de memoria y el análisis cronológico, para identificar posibles indicadores de compromiso y reconstruir la secuencia de acontecimientos que condujeron al incidente.

CYREBRO elabora un informe detallado con los resultados de la investigación, que incluye una descripción del incidente, los métodos utilizados para obtener y analizar las pruebas y las posibles implicaciones legales o reglamentarias. También ofrecemos recomendaciones para mejorar la seguridad de la organización y evitar que se produzcan incidentes similares en el futuro.

En conjunto, el análisis forense digital de CYREBRO ofrece a las organizaciones una forma fiable y eficaz de investigar los incidentes de seguridad, preservar las pruebas digitales y analizar los datos para identificar posibles amenazas.

¿Cómo Funciona?

Puede ver una demostración de la plataforma SOC de CYREBRO aquí.

Ciclo de Vida de la Alerta en CYREBRO

- Ingesta de datos de registro

Los recolectores son portales que recopilan datos (fuentes de registros de la nube, internos, de puntos finales, de máquinas, etc.) de los entornos de los clientes y los envían a CYREBRO. - Lago de datos

- Agregación y análisis de registros

A continuación, los datos se analizan en el SIEM, un entorno dedicado en la nube. Esto significa que los datos se convierten en un formato legible, es decir, la IP de origen y la IP de destino. - Mapeo y normalización

Posteriormente, los datos entran en el lago de datos, donde se mapean y normalizan. Esto se hace para comprender mejor lo que nos dicen los datos a partir del análisis sintáctico (por ejemplo, los intentos fallidos de inicio de sesión). Aquí, CYREBRO empieza a buscar “eventos de interés” entre todos los datos recibidos.

- Agregación y análisis de registros

- Motor de reglas

Las detecciones de la IA intervienen continuando con el análisis sintáctico de los datos para identificar “eventos de interés”. Para ello se utiliza una combinación de tecnología de IA, reglas y correlaciones. A continuación, los eventos se correlacionan para generar las ofensivas correspondientes. - Correlaciones y agregaciones SOAR

A continuación, el SOAR correlaciona y agrega las ofensivas para determinar la historia del ataque y crea una investigación en la Plataforma CYREBRO. A lo largo de las etapas de detección, investigación y mitigación, el sistema SOAR es responsable de:- Crear una historia de ataque

- Enriquecer automáticamente los datos (por ejemplo, resolver la geolocalización de direcciones IP, determinar las direcciones IP maliciosas conocidas, etc.)

- Investigar y cerrar investigaciones automáticamente

Los equipos de supervisión estratégica, respuesta a incidentes y análisis forense digital trabajan conjuntamente con la tecnología SOAR para revisar, cerrar o escalar las investigaciones. Se genera una alerta en la Plataforma CYREBRO para el usuario final (cliente) con información detallada

- Recomendaciones de mitigación

Después de investigar, los equipos de supervisión y DFIR envían los pasos necesarios para mitigar el problema al cliente directamente en la Plataforma CYREBRO. Estos pasos se presentan en forma de medidas de corrección recomendadas y acciones requeridas por parte del cliente para mitigar el incidente.

Monitoreo Y Detección

¿Lo que supervisa y detecta CYREBRO?

CYREBRO supervisa todos los sistemas y herramientas de seguridad de su empresa, recopila y analiza los datos e interpreta los eventos sospechosos desde el punto de vista del atacante. El monitoreo y la detección estratégica se logran mediante una combinación de algoritmos de detección y respuesta patentados, además de los amplios conocimientos de nuestro equipo sobre diversas metodologías de vigilancia.

CYREBRO crea sus propias reglas personalizadas, en lugar de utilizar reglas genéricas. Los algoritmos de detección y respuesta se crean en base a atributos específicos, no a sistemas específicos, por lo que CYREBRO es capaz de detectar una amplia gama de amenazas, abarcando todo el espectro de ataques. Los atributos de detección se basan en la matriz MITRE, los casos de respuesta a incidentes de CYREBRO y nuestra investigación sobre amenazas.

Los clientes de CYREBRO se benefician de la “sabiduría de las masas”, lo que significa que las normas creadas para un único incidente de un cliente se aplican de forma proactiva a toda la base de clientes.

Cyrebro Detección

Lógica de las reglas

Las reglas se crean para procesar dos fuentes de datos diferentes. La primera corresponde a los eventos procedentes de herramientas no relacionadas con la seguridad y los activos críticos, y la segunda proviene de las alertas enviadas por las herramientas de seguridad. Todas las reglas creadas encajan en una de estas categorias:

- Regla de evento único (basada en una alerta de un sistema)

- Regla de agregación (múltiples eventos de un sistema)

- Regla de correlación (múltiples eventos de múltiples sistemas)

- Reglas de ML y AI: conclusiones a las que llega la máquina tras analizar una gran cantidad de datos y consolidar las estadísticas y los resultados.

CYREBRO Monitoreo

CYREBRO dispone de tres categorías de alertas:

- Alertas de búsqueda: alertas creadas para que el equipo de búsqueda de amenazas detecte amenazas de forma proactiva.

- Alertas de alta fidelidad: alertas de alto riesgo y gravedad que ponen en marcha la investigación de CYREBRO

- Historias de ataques: una serie de comportamientos agregados por indicios de búsqueda y/alertas de alta fidelidad

CYREBRO monitorea y responde a todos los tipos de alertas, pero las alertas que son visibles en la Plataforma SOC son las alertas de alta fidelidad y las historias de ataques. En lugar de escalar cada alerta benigna, CYREBRO le muestra qué hay que tratar y cómo lo manejan nuestros analistas de seguridad, en lugar de abrumarle con innumerables alertas inofensivas. La actividad del sistema y de la red puede ocurrir como parte del funcionamiento normal de la red o de una actividad hostil. Por lo tanto, los eventos y alertas no deben ser vistos de forma aislada, sino como parte de una cadena de comportamientos que pueden conducir a otras actividades, basadas en la información obtenida.

Puesta en Marcha

Integración de la Plataforma

Los recolectores de eventos se despliegan para recopilar los datos de los eventos. Los sistemas y las fuentes de registros deben ser integrados únicamente por un integrador certificado de CYREBRO. CYREBRO le proporcionará una lista de integradores certificados con los que puede trabajar.

La siguiente es una lista de los tipos de integración que admite CYREBRO: https://www.cyrebro.io/integrations/. Esta lista puede ser modificada periódicamente.

La integración de las plataformas la realiza un integrador certificado por CYREBRO.

*Se pueden desarrollar plugins personalizados previa solicitud.

Requisitos de la máquina: Se requiere una máquina ligera para servir como recolector de eventos.

Almacenamiento en Frío

- CYREBRO ofrece la opción de ampliar el almacenamiento de registros por defecto del SIEM en un formato de “almacenamiento en frío” a un coste mínimo.

Creación de Reglas Personalizadas

- En caso de que un cliente requiera reglas personalizadas específicas, se puede añadir un “paquete de reglas personalizadas”. Por un precio adicional como aclaración, la exclusión de reglas existentes y las excepciones a la base de reglas preexistentes de CYREBRO no se consideran como “Reglas personalizadas” y no conllevan un costo adicional.

Creación de Plugins

- CYREBRO soporta todos los tipos de registros y fuentes que figuran en nuestra lista de integraciones: https://www.cyrebro.io/integrations/. CYREBRO puede desarrollar un plugin personalizado (que no figure en nuestra lista actual) a petición del cliente, con un costo adicional.